Comme promis il y a quelques mois déjà la suite de la configuration de tunnels VPN inter-sites.

La première partie était surtout dédiée aux différentes options configurables pour les phases IKE 1 et 2.

Cette fois-ci, l'article porte sur la mise en place d'un tunnel VPN non pas en utilisant une clef partagée mais en utilisant des certificats, via un serveur Windows 2003.

Avant toute chose on doit configurer le nom de l'élément actif ainsi que l' IP domain-name. Dans mon exemple le routeur s'appelle Metz dans le domaine xavon.com

On va dans un même temps vérifier la synchronisation horaire de nos équipements, avec un serveur de temps c'est plus facile.

Création d'une clef RSA.

crypto key generate rsa label VPN modulus 1024

Plusieurs options :

Le modulus, qui va dépendre de votre matériel. Forcément plus c'est fort et mieux c'est mais plus ça va consommer des ressources.

Le fait de rendre la clef exportable (ou non)

Le fait de créer une clef générale, en gros bonne à tout faire, ou des paires de clefs qui vont servir à signer et à crypter. C'est mieux mais qui dit plus de clefs dit aussi plus de ressources processeurs.

Création du trustpoint PKI.

On définit ici les différents paramètres qui vont servir à contacter le serveur.

Ici le nom du trustpoint est le nom de machine du serveur CA.

L'option enrollment ra n'a pas été configurée par moi mais est apparue automatiquement au moment de l'authentification du CA. Je n'ai pas trouvé d'infos dessus dans mes cours CCNP .... dsl

L' enrollment url est le chemin vers le CA. Je ne reprends pas toute la théorie du complot VPN mais nous utilisons le protocole http. Ici j'utilise le nom du serveur directement dans l'URL, cela est possible uniquement si on l'a configuré (commande ip host).

L'option revocation-check va permettre de déterminer comment le routeur va checker le statut révoquer du certificat (crl par défaut). Pour plus d'infos, http://en.wikipedia.org/wiki/Revocation_list

rsakeypair VPN permet d'utiliser la clef crée plus tôt.

Point important non mentionné dans l'imprim écran : le nom que l'on va envoyer au serveur et qui sera mentionné dans le certificat.

Voici la syntaxe qui fonctionne bien :

fqdn none

subject-name CN=r10.lanwan.com,OU=lanwan,C=FR

Ceci est vraiment très important pour pouvoir utiliser notre certificat reçu.

Nous devons dans un second temps configurer les profils ISAKMP. Ils diffèrent légèrement de ceux créer pour la mise en place de clef partagée. En effet, l'authentification du routeur va se faire via un certificat, on va donc utiliser le fqdn du distant :

crypto isakmp profile VPN

self-identity fqdn

ca trust-point SRV2-CA

match identity user r10.lanwan.com

local-address 3.3.3.3

Passons maintenant à notre serveur 2003

Dans un premier temps on vérifie le nom du serveur, ici SRV2003

On installe ensuite IIS, puis les services de certificats.

On installe ensuite SCEP. Il n'est pas disponible par défaut sous windows, mais téléchargeable ici :

http://www.microsoft.com/en-us/download/details.aspx?id=2178

On installe !

Ici je décoche le SCEP password et c'est mal. Ce mdp est délivré par le CA à l @ euh .... voir dans l aide de SCEP !!! Il vous faudra retaper celui-ci dans la phase enroll (voir plus loin).

Attention dans l'étape suivant le nom du l'entreprise doit correspondre au ip domain-name configuré sur le routeur.

A partir de là nous sommes prêts à retourner sur le routeur.

Nous allons authentifier le CA et acquérir dans un même temps son certificat.

crypto pki authenticate SRV2003

Si la communication entre routeur et serveur se passe bien vous devriez avoir ça. On remarque ici des hash (md5 et sha1) qui vont servir à vérifier l'authenticité de ce que l'on vient de recevoir, on peut comparer ceux-ci avec le hash du certificat présent sur le serveur. On accepte ou non ensuit le dit certificat.

Nous allons alors demander le certificat du routeur.

crypto pki enroll SRV2003

Le routeur va poser alors plusieurs questions du genre mot de passe de révocation, affichage du numéro de série de l'équipement dans le certificat, affichage d'une @ IP dans le certificat.

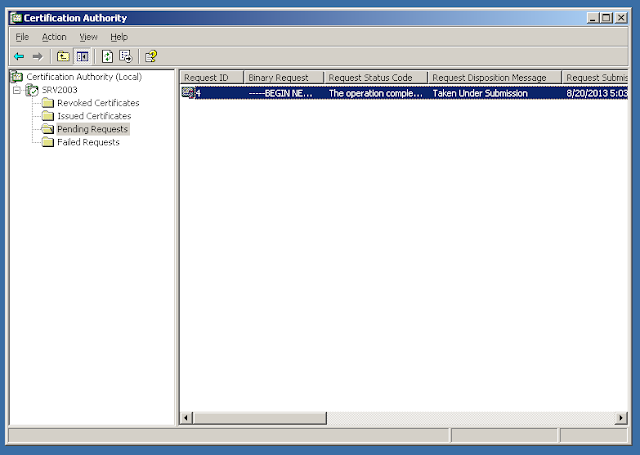

La demande par du routeur, on obtient le résultat suivant sur le serveur :

La requête est en attente, je n'ai pas activé la délivrance automatique de certificats.

Un clic droit sur la requête et ensuit action issue et le certificat est envoyé au routeur.

On peut d'ailleurs observer ça :

Bonne soirée à tous !

Aucun commentaire:

Enregistrer un commentaire