Ce soir topic sur la configuration de Windows 2008 pour délivrer des certificats.

Pour tout ce qui est configuration des routeurs veuillez vous reporter aux deux articles prétendants.

DC promo .... ou pas ?

La première fois que j'ai configuré mon lab je ne l'ai pas fait. C'est possible ... mais c 'est moins bien. En effet les templates de CA sont liés à l' AD, on a donc beaucoup plus d'options disponibles en utilisant un contrôleur de domaine.

En avant donc, configuration du nom de l'ordi, @ IP, dcpromo !

Installation des composants.

Contrairement à Windows 2003 le CA réclame l'installation de plus de composants. L'avantage est ici que tout est déjà natif dans windows, nous n'avons pas besoin de télécharger et d'installer SCEP.

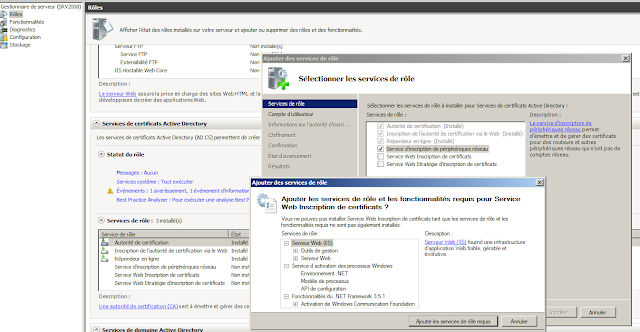

On commence par installer le rôle de certification, "Services de certificat AD"

Le serveur va alors demander l'installation des services IIS, oui on les veut !

Les trois dernières options ne sont pas pour l'instant disponibles (on les installera plus tard).

On continue "suivant", le serveur demande si l'on veut créer une nouvelle clef ou utilisez des clefs existantes .... cela dépend bien sûre de votre configuration.

Nous arrivons alors à la création de la clef privée. Je laisse les paramètres par défaut, on peut baisser la taille de la clef à 1024 bits.

Le reste des paramètres jusqu'à la création du rôle sont à laisser par défaut à moins que vous soyez une bête de IIS ...

On clique et on lance l'installation.

C'est terminé ?

Avant d'installer les composants restants, on se doit de créer un utilisateur membre du groupe IIS IUSRS. On peut tout faire avec le compte admin, mais soignez un peu la sécurité de Windows est pas mal non plus.

Une fois cela effectué, on retourne dans la gestion des rôles et on continue l'installation.

Dans compte utilisateur nous allons utiliser le user créé juste avant

Dans type d'authentification on choisira Nom d'utilisateur et mot de passe

Pareil pour le compte de service, on utilise de nouveau le compte créé plus tôt.

Le choix du certificat SSL pour la navigation https, on choisit ici le certificat qui a été envoyé à notre serveur. Attention à bien choisir le bon, lors de ma première installation https ne fonctionnait pas, on peut quand même se connecter sur le CA mais avec ssl c'est beaucoup mieux !

On est parti pour l'installation !

Bien bien, nous allons passer maintenant à la création de notre propre modèle de certificat. Nous avons un contrôleur de domaine et donc tous les templates disponibles. Néanmoins ceux-ci offrent des options de modifications limitées.

Après avoir dupliquer et renommer le certificat, toute un panel d'options s'ouvre à nous. N'étant pas un expert Windows je ne peux que vous conseiller de chercher plus d'explications sur les paramètres qui vous intéresse.

Un bon article sur ECDH /http://msdn.microsoft.com/fr-fr/library/cc488016(v=vs.90).aspx

La chose incontournable est l'onglet sécurité où nous allons configurer notre utilisateur en contrôle total.

Finalisons le certificat et ajoutons le à notre liste de modèle :

Pour finir avec ce certificat, nous allons modifier la base de registre pour que Windows l'utilise (si on ne le fait pas, le système utilisera le modèle par défaut)

Pour cela : regedit et modifications des clefs dans le rep HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Cryptography/MSCEP

Après un double clic sur les trois clefs présentes, on modifie la valeur par le nom de notre template.

On donne les droits full control à notre utilisateur sur le rep MSCEP.

On redémarre les services IIS et certificats.

Et c'est fini !

Notre serveur est prêt à envoyer du certificat !

Pour le vérifier nous allons lancer la page web https://127.0.0.1/certsrv/

Nous allons obtenir notre clef à l @ suivante : https://srv2008/CertSrv/mscep_admin/ , celle-ci sera à taper comme challenge password durant l'enrollement du routeur.

Aucun commentaire:

Enregistrer un commentaire